Departament Sprawiedliwości znowu przegrał z Microsoftem

10 lutego 2017, 11:20Microsoft odniósł kolejne w ostatnim czasie zwycięstwo w sporze z Białym Domem. Tym razem sąd federalny w Seattle uznał, że koncern ma prawo pozwać Departament Sprawiedliwości. Sprawa, w której Microsoft zyskał poparcie m.in. Apple'a, Twittera i Google'a, dotyczy zakazu informowania użytkowników o tym, że rząd uzyskał dostęp do ich danych.

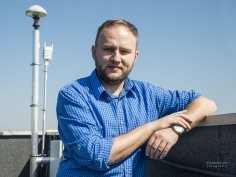

Ponad dwa miliony złotych na zbadanie ewolucji ziemskiego pola grawitacyjnego

18 marca 2022, 06:33W ramach zwycięskiego projektu konkursu SONATA BIS 11, finansowanego przez Narodowe Centrum Nauki, prof. Krzysztof Sośnica wraz z zespołem wykorzysta precyzyjne obserwacje laserowe i pomiary odległości do satelitów geodezyjnych, by dokładniej zbadać ewolucję ziemskiego pola grawitacyjnego.

Komputer-naukowiec

3 kwietnia 2009, 15:10Naukowcy z Cornell University stworzyli program, dzięki któremu komputer jest w stanie wykorzystać dane z obserwacji do stworzenia ogólnego prawa. To, co dotychczas było efektem pracy genialnych umysłów, stało się dostępne dla maszyn.

Połowa badań nie jest publikowana

4 grudnia 2013, 18:59Wyniki około połowy badań klinicznych prowadzonych w USA nie są publikowane. Do takiego wniosku doszła Agnes Dechartres, epidemiolog z Uniwersytetu Paris Descartes. Jej zdaniem to poważny problem dla nauki.

Gaia dostarczyła szczegółowe dane o ponad miliardzie gwiazd

9 kwietnia 2018, 09:04Astronomowie na całym świecie czekają na udostępnienie kolejnych danych z satelity Gaia. Urządzenie to, wystrzelone przez ESA w 2013 roku obserwuje ponad miliard gwiazd z Drogi Mlecznej i sąsiednich galaktyk. Gaia mierzy ich pozycję, paralaksę i ruch z niespotykaną dotąd precyzją poniżej 1/1000 sekundy kątowej.

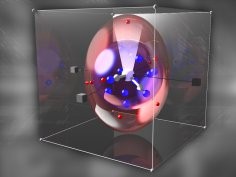

Superrozbłyski na Słońcu mogą powstawać nawet raz na 100 lat

18 grudnia 2024, 12:09Analiza ponad 50 000 gwiazd wykazała, że rozbłyski słoneczne mogą być setki razy potężniejsze, niż najsilniejszy rozbłysk kiedykolwiek zanotowany przez astronomów. Na łamach pisma Science badacze z Instytutu Badań Układu Słonecznego im Maxa Plancka poinformowali, że po przebadaniu 56 540 gwiazd doszli do wniosku, że każda z nich średnio co 100 lat doświadcza gigantycznego rozbłysku. Wyniki badań wskazują, że dotychczas potencjał gwiazd był niedoszacowany. Z danych zebranych przez Teleskop Keplera wynika bowiem, że gigantyczne rozbłyski mają miejsce 10-100 razy częściej niż sądzono.

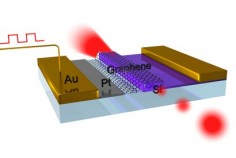

Grafen zrewolucjonizuje transmisję danych

10 maja 2011, 11:52Na Uniwersytecie Kalifornijskim w Berkeley powstał grafenowy modulator optyczny. Jak mówią jego twórcy, potencjalnie takie urządzenie może pozwolić w przyszłości pobranie np. na smartfona całego filmu w ciągu kilkunastu sekund.

Oprogramowanie na 100 lat

10 kwietnia 2015, 11:37DARPA (Agencja Badawcza Zaawansowanych Systemów Obronnych) ogłosiła kolejny futurystyczny projekt. Tym razem w ramach 4-letniego programu BRASS (Building Resource Adaptive Software Systems) prowadzone będą badania, których celem jest opracowanie podstaw pozwalających na stworzenie oprogramowania, które byłoby przydatne i funkcjonalne przez co najmniej 100 lat.

Policja może przeszukać bazę DNA bez zgody właścicieli profili

12 listopada 2019, 14:45Po raz pierwszy w historii sąd federalny nakazał udostępnienie policji całej bazy danych DNA, w tym profili, których właściciele nie wyrazili zgody na udostępnienie.

Szybko i bez kabli

20 lipca 2007, 11:17Naukowcy z politechniki w Georgii opracowali technologię, która pozwala na wyjątkowo szybkie bezprzewodowe przesyłanie danych. Obecnie stosowane technologie pozwalają na transfery rzędu od 11 do 54 megabitów na sekundę (standardy 802.11 b/g, które korzystają z pasma o częstotliwości 2,4 GHz) oraz 54 Mb/s (standard 802.11a, 5,8 GHz).